こんにちは、富士榮です。

今回もMountainViewのGoogleのオフィスで開催されてたOpenID Foundation Workshopに参加しています。いつもの通りInternet Identity Workshop(IIW)の前日イベントとして開催されています。

相変わらず持って帰りたくなるGoogle自転車です。運用を見ていると、各所に乗り捨てられた自転車をトラックで集めてオフィス単位で分配する、というアナログな形で提供されているようです。さすがに場所のトラッキングなどはされているとは思いますが。

全体アジェンダはこちらです。

Opening - Gail Hodges, Nat Sakimura

直前にマンチェスターであったISOのミーティングでもAI、量子コンピューター、メタバースなどのキーワードとアイデンティティやプライバシーに関連するトピックで話があった、とのコメントが崎村さんからありました。

eKYC & IDA Working Group - Mark Haine

まずはMarkからeKYC & Identity Assurance WGの進捗について。

Implementer's Draft 4から4つのスペックに分割しました。

そして、まさに今ファイナライズに向けたレビューが進行中です。

対象は下記の通り。

- OpenID Connect for Identity Assurance 1.0

- OpenID Identity Assurance schema definition 1.0 draft

- OpenID Connect for Identity Assurance Claims Registration 1.0

個人的な本命でもあるAuthorityのDraftも控えているので引き続き進めていきたいですね。

デジタル庁とのコラボレーションについても触れられました。まさにIDAの実装が進もうとしている初期のインスタンスとして日本が貢献できるのは素晴らしいことだと思います。

先週のISOミーティングでもAge Assurance(ISO 27566)とIDA仕様の連携についてディスカッションがあったことも報告されました。この辺りは選択的開示の文脈でVCへの適用などもされてくると思いますので要注目ですね。(21歳以上かどうかのみを開示する、など)

AuthZEN Work Group Update - David Brossard, Omri Gazitt

前回の日本でのWorkshopでも紹介しましたが、新しいワーキンググループですね。

このワーキンググループのモチベーションとしてOWASPのトップ10 issueでもあるアクセスコントロールの問題やAPIセキュリティの問題へ対応していくことが重要、ということです。

成果物として、認可パターン、ユースケース、コミュニケーションパターン、インテグレーションパターンをまとめたものや、認可リクエスト認可決定を行うためにPDP、PEPの間の標準化されたAPIの定義、そしてPAPからPDPへ認可ポリシーとデータを連携するためのAPIの定義が挙げられています。

Interopシナリオの定義など、精力的に活動が進んでいるようですね。

参考)Interop website

SalesforceやServiceNowなどを含むSaaSアプリでも認可を外部化して、アクセスコントロールが適切に行えるようになると素晴らしいですね。WGでは今はアプリ単位で個別に制御をしないといけないところを、外部化することで企業や組織が権限を集中管理できるようになる将来を夢見ているということです。

OpenID Connect Work Group - Michael B. Jones

次はOpenID Connect Working Groupです。

歴史的にOpenID Connectプロトコルを定義してきていますが、その中からIDAやVC関連のプロトコルなど独立した仕様としてWG化したものを産んできました。

昨年10月以降のUpdateで一番大きかったのはOpenID for Verifiable Credential IssuanceのImplementer's draft 1が4月に出たことですかね。あとはOpenID Federationの実環境へのデプロイがイタリアやオーストラリア、スウェーデンでも進んでいる、というのも興味深いですね。

ISOの番号がちゃんとOpenID Connect関連の仕様にアサインされたのも非常に大きな進捗です。こういうデジュールに認められることはWTO的にも非常に重要です。

今後のロードマップとして今年の終わりまでにFederationの仕様の最終化をしていくという野心的な試みも示されました。

あとはなんといってもOpenID Summit Tokyoから続く10周年イベントのシリーズは今後もIdentiverseやEICでも続きます。成功の秘訣はなんといっても「Keep simple things simple」ですね。そして相互運用テストなどを含めエコシステムを生成するための営みも非常に重要なパートでした。

FAPI Work Group Update - Nat Sakimura

次はFAPIに関して崎村さんからです。

すでにFinancial-gradeを超えてGeneral Purposeな高セキュリティなプロファイルになってきています。これまでIETFライクに書かれてきたスペックをISOにも容易に持っていけるように書いてい拘置しているのはConnect WGでもあったように世界でのアドプションには必要な取り組みですね。

関連する仕様拡張も進んでいます。

他にもホワイトペーパーやFormal Analysisなども進んでいます。

仕様のファイナライズに向けて精力的に活動も続きます。だいぶ新しいIssueも減ってきたので最終化に向かえそう、ということです。

MODRNA Work Group - Bjorn Hjelm

次はMODRNAです。

モバイルオペレーターにおいてMNOがIdentity Providerになることを想定したスタンダード開発のために発足したワーキンググループです。今ではFAPIでも使われているCIBAは元々はこのワーキンググループを中心に開発された仕様ですね。

新しい動きとしては、CIBA ExtensionやRCS Verification Authority API向けのプロファイル作成などもありますし、IDAワーキンググループと共同で動いているCAMARA ProjectのIdentity and Consent Management SPとKnow Your Customer SPに関するリエゾン合意なども特筆すべきアクティビティです。日本ではKDDIさん中心に活動が進んでいますね。

他にもGSMAやETSIとのリエゾンも進んでいます。

今後のロードマップはこちらです。

なお、こちらには書かれていませんが、ISOのPASと同じくITUとの連携の取り組みも進めようとしているようです。

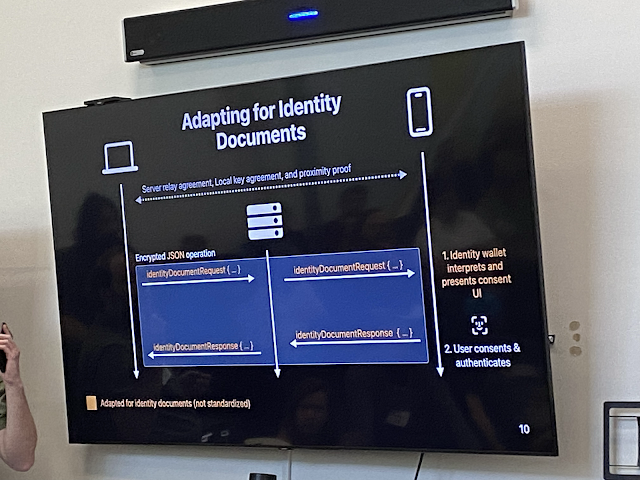

Digital Credentials Protocols (DCP) Work Group Update - Kristina Yasuda, Joseph Heenan

次はKristinaとJosephによるDCPワーキンググループです。

Josephが共同議長になったのが大きなニュースですね。

あと、Connect WGでも話がありましたがOpenID for Verifiable Credential IssuanceのImplementer's draft 1が出たのは大きいです。また、日本でもいくつかの事業者が協力したOpenID for Verifiable Presentationsのコンフォーマンステストについても大きな進捗がありました。

EUのLSPでは100以上の事業者がテストに参加しているのは素晴らしいですね。

すでに次のステップに向けた仕様開発も進んでいて、どんどんアップデートされていきますのでついていくのが大変です。。。その中でも特にWalletプロバイダになる事業者の方々はカスタムURLスキーム問題に対応するためのブラウザAPIに関するW3Cとのディスカッションは追いかけていかないといけませんね。あとは先日書いた通り、Presentation Exchange 2.1も出てきていますのでQuery Languageも注目です。

金曜日にDCPワーキンググループのF2Fも予定されているので、その中でW3Cとのリエゾンについても深掘りされていくことになりそうです。

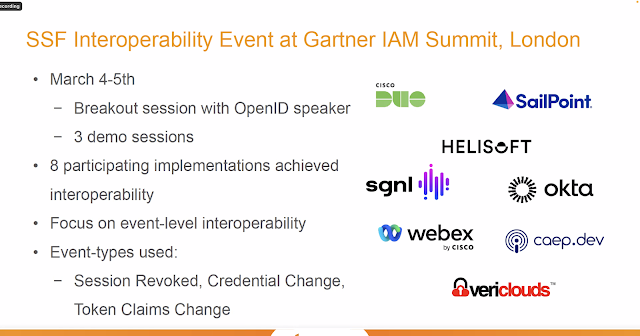

Shared Signals Work Group Update - Tim Cappali

次はShared Signalです。Tim、Oktaに行ったんですね。。。

まずはそもそものSSFがやりたいことの説明です。ログインの時だけ認証するのじゃ足りないよね、って話です。ログイン後も振る舞いを見ていくことでセキュアなアクセスを実現していくことができる、というわけです。

SSFではSETなどIETFのスタンダードを使いつつCAEPなどのプロファイルを策定していっています。

SSFも新しい共同議長を迎えています。事業者が入っているのは仕様の実効性の面で非常に重要なことだと思います。

IIW、Identiverse、EICでもセッションが予定されており、活発に活動しています。また、SSFの相互運用性のプロファイルも作成されています。

先日のガートナーのIAMサミットで相互運用性イベントをやったそうです。特にSSFでは複数のIdP事業者が連携することになるのでIDaaS事業者の間での相互運用性の担保が非常に重要です。

OIDF Certification Program Update + Roadmap - Joseph Heenan

次はCertificationプログラムのUpdateです。

EUでのLSPに多くの事業者が参加したり、IDAのテストも開発されていたり、とこちらも多くの進捗が報告されています。

OpenID Federationのテストについてもファンドがされたので開発が始まりそうですね。

認定プログラムの特徴の一つは特にFAPIに表れているように特定の国のプロファイル(ブラジルのオープンバンキングなど)を対象としたテストも存在しているところですね。各国でプロファイルを定義して、技術面での認定をOIDFが実施する、というエコシステムになっているわけです。

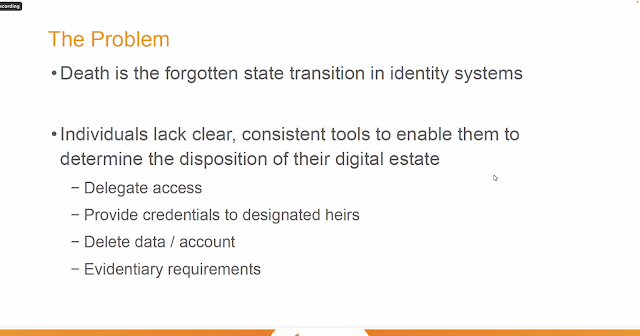

Death & the Digital Estate Community Group - Dean Saxe

興味深いトピックです。死後のデジタルアカウントや資産をどうやって扱うか?についてフォーカスした営みです。

アイデンティティシステムにおいてライフサイクル設計をすることは重要ですが、「死」というステートは滅多にフォーカスされることはありません。SNS上のデータをはじめとするデジタル資産を廃棄する仕組みが用意されていることはほとんどありません。権限委譲やアカウントの削除、など必要になりそうなものは多くありそうです。デジタル遺言書なども一部検討は始まっていますね。

この活動では、新しいOIDFのコミュニティグループ、長期的にはワーキンググループの設立を目指しています。

Q2をターゲットに活動するので手伝ってね、とのこと。これはカルチャーごとに考え方も変わりそうですし、アジア圏からのコントリビューションができるといいですね。

Sustainable & Interoperable Digital Identity(SIDI) Hub Update - Gail Hodges

次はSIDI Hubに関するUpdateです。

SIDI Hubの2024のストラテジーが出てます、って話です。当ブログでも取り上げましたね。

今年はイベントてんこ盛りです。目下調整中ですが、10/25に東京でも開催される予定です!(私が今回IIWに来た理由の一つでもあります)

Listening Session: Post-Quantum Computing & Identity - Gail Hodges, Nancy Cam-Winget, John Bradley, Rick Byers, Andrea D'Intino

ポストクォンタムとアイデンティティのパネルディスカッションです。

まずはforkbombのAndreaからです。EUのファンドを受けてOSSの量子をやっている人たちです。

W3C-VCにQuantum-proofを使おうって話です。ECDSAのさらに次を、ということですね。

インプリもしているみたいです。

こんな感じでproofを作っているみたいです。

ということでディスカッションです。

PQの暗号アルゴリズムの強固性の前に、鍵管理・ローテーション・交換の問題やサイドチャネル耐性問題など解決する必要がある課題がいっぱいあるよねぇ。。という話とか、プロトコル自体がTLSに依存している状態なのが現状で、場合によってTLSを信頼するけど、場合によってPQが必要っていう矛盾した議論が起きそう、、みたいなコメントがありました。まぁ、エコシステムが複雑化してしまっている環境下において特定の技術要素だけで全体を解決するのは不可能、ってことかと。

他にも現在の仕組みからPQへのトランジションをどのように安全に行っていくのか?などのコメントもありましたが、こちらも今後のトピックになってくるんだと思います。

全体として、まだOIDFの枠の中で何かアクションを起こしていくのは早いのでは?という雰囲気でしたが、鍵管理などの運用問題についてはなんらかの手を打っていくのが良いかもしれません。

Listening Session: AI & Identity. What are your concerns? What is OIDF’s role? - Gail Hodges, Nancy Cam-Winget, Kaelig Deloumeau-Prigent, Mike Kiser, Geraint Rogers

引き続きパネルディスカッションです。こちらはAIとアイデンティティに関する議論です。

まず最初にドイツテレコムが公開しているこちらのYoutube Videoを見ました。

ソーシャルメディア上に公開される子供の写真をAIをベースに年齢を進め、自由に喋らせる、なんてことが誰にでもできてしまう時代が来てしまっている。Virtualプライバシーをどうやって守るのか?は誰もが直面する問題になってきている一方でみんなが無邪気だってことですね。これは由々しき問題です。

同時にLLMのプロンプトでJSでOIDCを実装するには?って聞いてみると、簡単に教えてくれるけどテストや認定プログラムの話がでない、などカジュアル化が進みすぎちゃっている問題もありますね。

OSS化が進み、モデルが小さくなり、必要なコンピュートリソースが少なくて済むようになり、モバイルデバイス上でさえAIが動くようになり、実際モデルナがワクチン開発にAIを活用したのと同じことがハッカーによっても手軽に実行できるようになった際のバイメトリクスはどうなるんだろうか?この辺りはすぐにアイデンティティ業界にとっても大きな課題になってくると思います。

ということで充実したワークショップでした!