しばらく時間が経ってしまいましたが、5月末に現在のディレクトリ同期ツール(DirSync)の後継となるAzure Active Directory Sync(AADSync)のベータ版がConnectサイトに公開されました。

ダウンロードサイト(要登録)

https://connect.microsoft.com/site433/Downloads/DownloadDetails.aspx?DownloadID=53361

関連ポスト:

[AAD/Office365]AAD Sync(次世代ディレクトリ同期)でクラウドのパスワードをオンプレミスへ

http://idmlab.eidentity.jp/2014/04/aadoffice365aad-dync.html

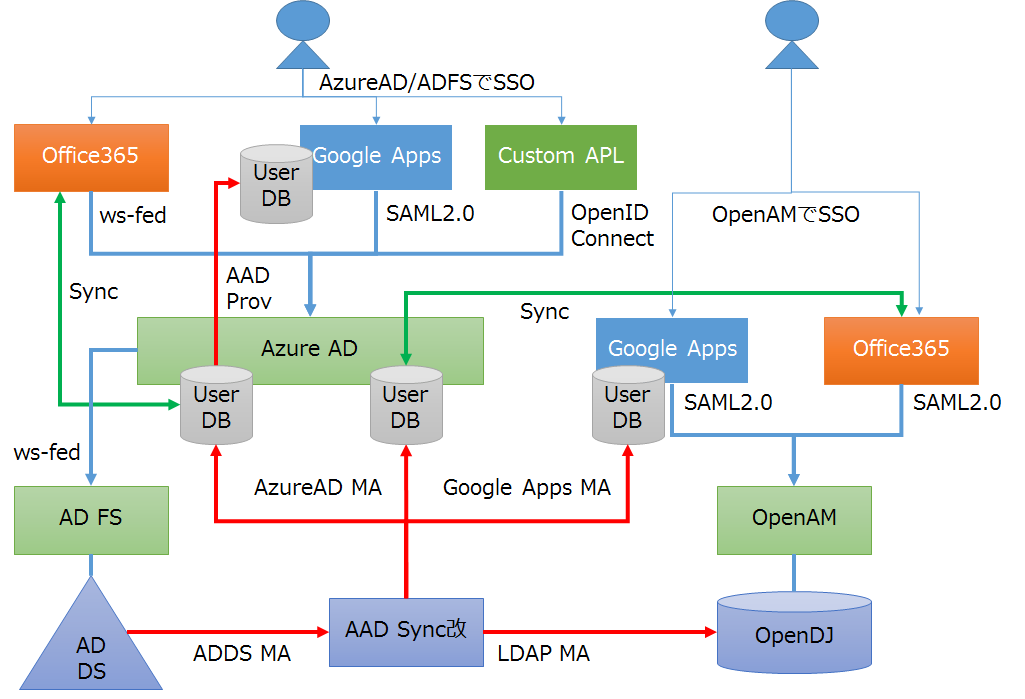

基本は現在のディレクトリ同期と同様にForefront Identity Manager 2010 R2(FIM)ベースですが、より簡単に同期ルールを設定できるようなツールも付属しています。

これでディレクトリ同期ツールの手軽さとFIMの柔軟さの両方の良いところを活かすことが出来るようになります。

また同時にかねてからの課題であったマルチフォレスト環境への対応や.localドメインなどの課題へも対応できるようになっています。

今回は簡単にインストール~同期をした結果を載せてみます。

まず、注意事項ですが日本語環境ではBeta版のインストールは出来ませんので、英語環境にしてください。(OSインストールは日本語でも構いませんが、言語の追加で英語を追加し、表示言語を英語にした状態でインストールする必要があります)

ちなみに、当然のことながら事前にAzure AD上にディレクトリ同期を有効にしておく必要があります。

では始めます。

■インストール

モジュールをダウンロードして実行するとモジュールの展開・インストールが行われて自動的に設定が開始されます。

まずはAADへの接続情報の入力です。ここで入力するユーザはテナントの全体管理者の権限を持っている必要があります。

続いてオンプレミスのADDSの情報です。注目すべきはAdd Forestボタンです。

ここで複数のフォレストの情報を登録することでマルチフォレスト環境でもディレクトリ同期が出来ます。

設定したフォレスト情報が表示されているのがわかります。

次に2つの設定を行います。

一つ目はAcount Joinです。

これは複数のフォレストを同期する場合にアカウントを一意に識別してあげる必要があるのですが、その際に使用する属性を選択します。今回はシングルフォレスト構成なので、「My users are only represented once across all forests」を選択します。

二つ目はIdentity federationです。

AzureADとフェデレーションを行う場合にどの属性を使ってアカウントを紐づけるか?という設定です。AzureAD側ではImmutableIdという属性を使います。

これまでのディレクトリ同期ではobjectSidをBase64エンコードした値を使っていましたので、ShibbolethなどAD FS以外のSAML2.0 Identity Providerと接続する際は結構面倒だったのですが、今回からAAD側と紐づけをするための属性を自分で選択できるようになりました。

今回はUserPrincipalNameを選んでいます。

これまで通りHybrid環境のExchangeがある場合の設定もできます。

ここまで来たらもうすぐです。

完了です。その場で同期するならチェックしたままでFinishをクリックします。

とりあえず初期同期が走ります。

何の設定もしていないので、AADSyncを実行するユーザが同期されています。

ついでにグループも同期されています。これもゴミグループですね。。。

■同期ルール設定

これまではサポート外になるのを承知でmiisclientを使って同期ルールを編集することはできましたが、今回からは公式に同期ルールを編集するための簡易ツールがついてきます。

Synchronization Rule Editorが追加される。Synchronization Serviceは従来のmiisclient。

インバウンドとアウトバウンドの同期ルールが一覧で表示されるので、必要なモノを選択してEditをクリックすると編集できます。

ちなみにアウトバウンドはこんな感じ。AADへ連絡先、グループ、ユーザを同期するための設定が並んでいます。

試しにアウトバウンドのルールの編集をしてみます。

同期スコープも編集できます。これで特定のグループのユーザだけ同期する、なんていうことも簡単にできます。

このあたりがAADとオンプレミスのアカウントの紐づけです。どの属性で紐づけるかを選択できるので、例えばオンプレミスが.localドメインだった場合でもメールアドレスなどの属性を使って紐づけることが出来るようになります。

属性の接続など変わったことも出来ます。

ちなみに従来のmiisclientもSynchronization Serviceを開くと使えます。

ちなみにバージョン情報を見てもFIMの面影は消し去られています。。。

先日のOffice365の新機能発表でAzure AD Premiumの有償オプションだった多要素認証についてもMFA for Office365という形でサブスクライバへ無償提供されることが発表されていますし、このようにFIMを使わなくてもかなり柔軟にディレクトリ同期が出来るようになってきている、ますます簡単で便利な環境が提供されてきているので今後の展開が非常に楽しみです。

ダウンロードサイト(要登録)

https://connect.microsoft.com/site433/Downloads/DownloadDetails.aspx?DownloadID=53361

関連ポスト:

[AAD/Office365]AAD Sync(次世代ディレクトリ同期)でクラウドのパスワードをオンプレミスへ

http://idmlab.eidentity.jp/2014/04/aadoffice365aad-dync.html

基本は現在のディレクトリ同期と同様にForefront Identity Manager 2010 R2(FIM)ベースですが、より簡単に同期ルールを設定できるようなツールも付属しています。

これでディレクトリ同期ツールの手軽さとFIMの柔軟さの両方の良いところを活かすことが出来るようになります。

また同時にかねてからの課題であったマルチフォレスト環境への対応や.localドメインなどの課題へも対応できるようになっています。

今回は簡単にインストール~同期をした結果を載せてみます。

まず、注意事項ですが日本語環境ではBeta版のインストールは出来ませんので、英語環境にしてください。(OSインストールは日本語でも構いませんが、言語の追加で英語を追加し、表示言語を英語にした状態でインストールする必要があります)

ちなみに、当然のことながら事前にAzure AD上にディレクトリ同期を有効にしておく必要があります。

では始めます。

■インストール

モジュールをダウンロードして実行するとモジュールの展開・インストールが行われて自動的に設定が開始されます。

まずはAADへの接続情報の入力です。ここで入力するユーザはテナントの全体管理者の権限を持っている必要があります。

続いてオンプレミスのADDSの情報です。注目すべきはAdd Forestボタンです。

ここで複数のフォレストの情報を登録することでマルチフォレスト環境でもディレクトリ同期が出来ます。

設定したフォレスト情報が表示されているのがわかります。

次に2つの設定を行います。

一つ目はAcount Joinです。

これは複数のフォレストを同期する場合にアカウントを一意に識別してあげる必要があるのですが、その際に使用する属性を選択します。今回はシングルフォレスト構成なので、「My users are only represented once across all forests」を選択します。

二つ目はIdentity federationです。

AzureADとフェデレーションを行う場合にどの属性を使ってアカウントを紐づけるか?という設定です。AzureAD側ではImmutableIdという属性を使います。

これまでのディレクトリ同期ではobjectSidをBase64エンコードした値を使っていましたので、ShibbolethなどAD FS以外のSAML2.0 Identity Providerと接続する際は結構面倒だったのですが、今回からAAD側と紐づけをするための属性を自分で選択できるようになりました。

今回はUserPrincipalNameを選んでいます。

これまで通りHybrid環境のExchangeがある場合の設定もできます。

ここまで来たらもうすぐです。

完了です。その場で同期するならチェックしたままでFinishをクリックします。

とりあえず初期同期が走ります。

何の設定もしていないので、AADSyncを実行するユーザが同期されています。

ついでにグループも同期されています。これもゴミグループですね。。。

■同期ルール設定

これまではサポート外になるのを承知でmiisclientを使って同期ルールを編集することはできましたが、今回からは公式に同期ルールを編集するための簡易ツールがついてきます。

Synchronization Rule Editorが追加される。Synchronization Serviceは従来のmiisclient。

インバウンドとアウトバウンドの同期ルールが一覧で表示されるので、必要なモノを選択してEditをクリックすると編集できます。

ちなみにアウトバウンドはこんな感じ。AADへ連絡先、グループ、ユーザを同期するための設定が並んでいます。

試しにアウトバウンドのルールの編集をしてみます。

同期スコープも編集できます。これで特定のグループのユーザだけ同期する、なんていうことも簡単にできます。

このあたりがAADとオンプレミスのアカウントの紐づけです。どの属性で紐づけるかを選択できるので、例えばオンプレミスが.localドメインだった場合でもメールアドレスなどの属性を使って紐づけることが出来るようになります。

属性の接続など変わったことも出来ます。

ちなみに従来のmiisclientもSynchronization Serviceを開くと使えます。

ちなみにバージョン情報を見てもFIMの面影は消し去られています。。。

先日のOffice365の新機能発表でAzure AD Premiumの有償オプションだった多要素認証についてもMFA for Office365という形でサブスクライバへ無償提供されることが発表されていますし、このようにFIMを使わなくてもかなり柔軟にディレクトリ同期が出来るようになってきている、ますます簡単で便利な環境が提供されてきているので今後の展開が非常に楽しみです。