こんにちは、富士榮です。

昨日、10/25にSIDI Hub東京が開催されました。

議論を充実させるために招待制だったこともありカジュアルに参加いただけるものではありませんでしたので、簡単に中身を紹介しておこうと思います。

(どっちにろ来週のIIWの前のOpenID Foundation Workshopの時に報告しないといけないので)

まずは、Gail、Elizabeth、Debora、Stephanieから全体の説明がありました。(私もちょっとだけご挨拶をしましたが)

この辺りは前々夜祭でも話をしましたが、18ヶ月前にGailとElizabethとMarkがSIDI Hubの構想を考え始めた時に「Interoperability by design」が重要だ、ということを考え始めた訳です。

要するにメールや電話やパスポートと同じようなレベルにデジタルアイデンティティを持ち上げる必要がある、ってことですね。

しかしながらなかなかハードルは高い訳です。

会場でサーベイしてみると、80億人に対してデジタルアイデンティティをデプロイするのにどのくらいの費用がかかると思うか?という質問には$10TB+が一番多そうな感じです。

続いてGlobal PlatformのAnaより今年のアクティビティについて説明。

今年の末までに何かレポートをちゃんと出す、ってことです。

楽しみです。

Elizabethからはヘルスケアに関する相互運用の事例としてCOVID-19のワクチン接種証明の話が。この時もいろんなフォーマットで取り組みが進みましたね。日本はSHCでした。

ということで今日のゴールはこちら。

次にWelcomeキーノートとして、OpenID1.0から始まるOpenIDコミュニティの歴史について崎村さんから話がありました。OpenIDファウンデーション・ジャパンの組成の話も含め、どのようにOpenID関連テクノロジーが普及していったのか、という話がありました。GoogleやAppleによる採用など本当にSignificantに普及してきた訳です。しかしながら国家によるAuthoritativeなID(国民ID)の整備と相互運用に向けた活動はまだまだこれからということもあり、そのためにこれまで日本で8月にFIDO/W3C/OIDF-Jがコミュニティを跨いで共同で開催したイベントや本日のSIDI Hubなどを通してこのような相互運用を推し進めていけるとさらにいいですよね!

次に日本政府からのWelcomeノートとしてデジタル庁の楠統括官から日本における国民IDの歴史について戸籍の歴史を紐解く形で紹介がありました。これは非常に興味深いです。

この辺の歴史は海外からのゲストにとってはもちろん、日本からの参加者からしても面白いものだったと思います。この辺りの歴史を踏まえた上で制度設計をしていくのが非常に大切なんだと思います。

住民データベースの歴史と外字の話を海外からのゲストに理解してもらうのは大変だったと思います。本当にお疲れ様でした・・・

アイデンティティの前にちゃんと文字の統一をしていかないとデータベースも作れないってのは確かになぁ、、、漢字の世界は深い。

そしてもちろん最後にデジタル庁認証アプリの話で締めです。

スマホ搭載の話が進んでいくにつれ、クレデンシャルをどこに保存するか?っていうオーソリテーティブなレジストリ問題が出てくるのを見ていると昔から住民データの保存場所の問題は解決していないんだなぁ、、というところですね。

ここからはRoom1/2に分かれてユースケース分析のワークストリームに入ります。

午前中は以下の2つのユースケースに分かれて話し合います。

私は教育の部屋にいたのでそちらを中心に。

話の中心はある国で教育を受けたクレデンシャルをもった人が他の国で就職する、というシナリオです。留学の話はワシントンD.C.でやったので今回はスキップです。

色々な団体がクレデンシャルの持ち運びや相互運用性に取り組んでいます。UNESCO、フローニンゲン宣言ネットワーク、DCC(Digital Credential Consortium)などですね。会場の半分くらいの人がこれらの団体の取り組みについて知っている、ということでした。

ここからは学位授与機構の坂口先生と野田先生からNQFの話です。

COVID-19で一旦は凹んでいますが海外からの留学生も増えていますし、政府の目標も設定されているそうです。

そんな中、5年前にNIADはNIC-Japanを立ち上げて資格枠組みの提供・認定を進めています。というのも日本人にとっても非常にややこしい学校の構造をちゃんと整理してNQF(National Qualification Framework)として提供、海外との相互運用をとることが重要となる訳です。

ヨーロッパではNQFは広がっていて、EQFとして提供されているようです。

これは職業訓練のみならず生涯学習にも使っていけるようになっているそうです。

日本では正式なNQFは存在しないので、NIADが定義をしようとしており、文科省が認定する最終段階にあるとのことです。

デジタル化についてはまだまだ進んでいないところが多いので、NIC-Japanではデジタル化についても推進していきたいとのことです。

デジタル化を推進するにあたり、どうも日本は中央集権を嫌う傾向にあるので分散と集中のハイブリッドモデルを導入するのはどうか?という話がありました。データは集めないけどお墨付きだけをつける、ってモデルですね。

次はデジタル庁の杉浦さんから日EU間での教育クレデンシャルの相互運用に関する話がありました。日EUデジタルパートナーシップの話ですね。

デジタル化を行う際は相互運用性の意識を必須として進めていこう、ということです。

デジタル化だけでは相互運用はできないのでNIADの先生方がお話しされた仕組みと歩調を合わせてやっていけると良いですね。

議論も結構盛り上がっていたと思います。

- データスキーマをどうやって合わせるか

- どうやってIssuerを信じるか(Trusted registryの話)

- どこにクレデンシャルを保存するか

- ビジネスモデルをどう作っていくのか

などなど。

午後は、MR4I(Minimum Requirement for Interoperability)のセッションです。

そう、SAMLですよ。SAML。SAMLai、サムライ、侍です。

まずは学認の話をNIIの佐藤先生から。Academicフェデレーションは世界で一番成功したID連携のフェデレーションです。

でもゾンビは死なないのであるぅぅぅぅ。という力強いお言葉からスタートです。

そう、すでにグローバルでInteroperableな世界がそこにはあるのである。

この後は学認の取り組みとしてSAMLメタデータの詳細が仕様上は定義されていないことによる互換性の問題、例えばShibbolethのメタデータはEntity名が固定でつけられることによりOktaとの連携が失敗する、などが紹介されました。

また、Level of Assuranceの表現方法についても相互運用性の実現においては課題が残る、ということも話されました。例えばIALは規定されたプロセスでコントロールされていたり、AALに関してもSMSをどう扱うのか、など含めて決めていかないといけないところから、ということでした。

まとめると、こんな課題があるようです。

- 機関に所属していない研究者の問題

- 他のトラストフレームワークとのインターフェイスの問題

- 相互運用性の問題(Kantaraとのネゴシートの問題)

次にMark HaineからGAIN PoCの話を。

GAINではテクニカルなところにフォーカスが置かれており、OpenID ConnectやIDA、Federationなどのプロトコルを前提として実験をしていたとのことです。

まさにNetwork of Networksですね。プロキシベースの方式、複数プロトコルをサポートする方式、その組み合わせが検討されていたようです。

プロキシベースのアプローチの場合にどうやって署名の問題やオリジネーターの信頼の問題をクリアするのか?などについて議論が行われました。

今後はPoCの実行なども視野に入れて活動をしていくようです。

続いてTrust Frramework分析のセッションです。

Nickがリモートで参加してくれました。

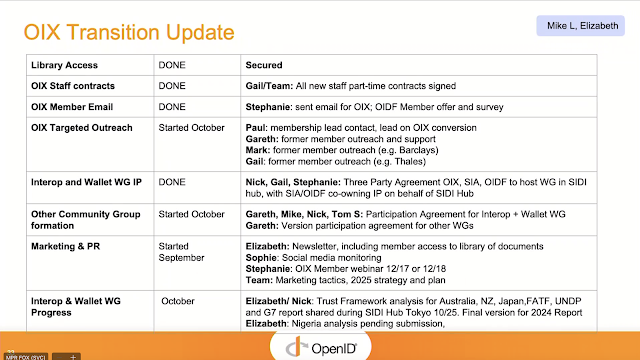

OIXのDNA of Digital IDでこちらの国のトラストフレームワークの分析をしたそうです。

ちなみにOIXのトラストフレームワークを超えた相互運用性に関するドキュメントは上記QRコードで取得できます。中身は以下のURLですね。(要ユーザ情報の入力)

日本やオーストラリアを含めて分析が進んできました。

ニュージーランドではウォレットとクレデンシャルに関する標準化も進んでいるんですね。

分析を担当したMark、柴田さん、貞弘さんからのコメントでは、もっとドメインに特化したトラストフレームワークの分析(例えば銀行の口座解説とか教育とか)を深くやっていくとより相互運用性が実現して良いのではないか、という話がありました。他にも用語の定義をちゃんと棚卸しをしてマッピングしていく必要がある、という話がありました。しかし日本語で認証という言葉にまとめられてしまうCeritificationなのかAuthenticationなのか区別がつかなくなるって話もありなかなかタフな作業になりますよねぇ。。。

LoAの話に関連して、クレデンシャル(本人確認書類っていう意味で)の互換性の議論もありました。例えば日本ではパスポートを使って銀行口座を解説することはできないって言う話は他の国の人たちからすると新鮮だったのかもしれません。

同じ人が別の名前で複数パスポートを発行しちゃう、なんて話もあるので色々と各国の事情を見ながら丁寧にマッピングしていかないと相互運用性の話には到達しないんでしょうねぇ。

最後にUNDPのデジタルIDモデルの話も紹介されました。

次はガバナンスの話です。

ガバナンスといっても何の?という話もありますが、このスライドではクレデンシャルの話です。

これをみるだけでもクレデンシャルに関するガバナンスにも多くの領域があることがわかります。こう言う整理が進むことはこう言うコミュニティの良いところですね。

そして、SIDI Hubがこのような取り組みを進めていく上でどんなフレームワークが必要になるのか?のコンセプトをまとめたものが紹介されました。(実は前日に会議室でホワイトボードに書きながらギリギリまで議論していた図)

このDigital Commonsって考え方は結構面白いと思うので、改めて見ていく機会を作ろうかと思います。

最後のまとめ2025年に向けた戦略です。疲れてきました。

これまでのサミットでも見えてきていたことですが、色々なユースケースを分析していくとグローバルとローカルのコンテキストをうまく繋がるようにしていかないといけない、ということがわかったり、トラストフレームワークの分析をしていくとポリシーからテクノロジーにわたって色々と分解していくことができること、テクノロジーについてもグローバルとローカルの間でNetwork of Networksの関係が成り立ったり、ガバナンスは階層的に考えていくのと同時にOSSやファンドのことも関連づけて考えていく必要がありそう、、、などなど色々と見てきました。

SIDI Hubの今後のあり方にも関係してきそうですが特定の法人格を持たないからこそできるHubとしての役割は必要なんだと思います。これはNetwork of NetworksやEducationのところでもコメントを少しだけしたのですが、色々な団体がバラバラと活動をしているとどうしても無駄が生まれますし、時に対立を産むことにもなるのでハーモナイズする役割を果たしていけると面白いと思います。

関連するステークホルダーへの推奨事項もまとめています。

今後も一緒にやっていけるといいですね。

最後にもう一回8Bの人たちに向けたデジタルアイデンティティをデプロイするのにいくらかかると思う?っていうサーベイが再び。

よりお金がかかる方に振れてるやんw

まぁ、さっき回答していない人もいますからね。。

今日取り上げなかったユースケースで取り上げた方が良いものはある?という設問では難民とか運転免許証とかが上がってました。

2025年にSIDI Hubが目標とすべき事項は?という設問では、PoCをやるべき、という話が散見されたので、実行フェーズに移行することが必要な時期に入ってきているってことかもしれません。

同じく2025年にトラストフレームワークマッピングのワークスストリームではユースケースに特化したマッピングやもっと多くの国を巻き込むべき、という話もありました。

さらにMR4Iに関しては、プロキシの実証やユースケースに特化したPoC、テクニカルガイドラインの作成が挙げられました。

SIDI Hub自体のセルフガバナンスやマルチステークホルダーによるガバナンスに関してどうしていくべきか?については、スコープを明確化すべき、ステークホルダーを明確化すべき、などが目立ちました。まだモヤモヤ感があるってことでしょうね。

SIDI Hubの成功メトリクスは何か?という質問ですが、PoCの実行を挙げる人が多かったかと思います。

東京でテーマに上がった災害と緊急時のユースケースはチャンピオンユースケースとして取り上げるべきか?という設問ではYesとMaybeがほぼ同数だったので、まぁまぁ前向きだったのかもしれません。

グローバルスタンダードはドメスティックなデジタルIDシステムを下支えするか?という設問は、まぁYesですね。若干誘導されていたような・・・

特にグローバルサウスがターゲットになるのでしょうが、トラベルファンドなどは役にたつ?これもYes。でしょうね。

技術レイヤーに関するコンフォーマンススイートやファンディングも役にたつ?まぁYesでしょう。

トラストフレームワークマッピングを国境や管轄、ポリシーとプロトコルを横断で進めていくべき?これもほぼYes。

デジタルID基盤はドメスティックとグローバルの国防に関するクリティカルコンポーネントとなるか?全員Yes。

誰がマルチステークホルダーガバナンスをリードするのがベストか?(政府?企業?)

まぁこれはハイブリッドの選択肢があったのでそちらに流れた感じ。

そして最後にもう一回8Bの人にデジタルIDをデプロイするためのコストはどのくらい?

SIDI Hubを続けていくべき?Yes。まぁ、きている人がそう言う人たちですからね。

最後にクロージングはデジタル庁の林さん。素晴らしいスピーチでした。

と言うことで、お疲れ様でした!